목차

-

IAM

-

VPC

-

네트워크 ACL

-

네트워크 방화벽 (WAF & Shield)

-

WAF

-

Shield

-

Cloud Front

-

3대 보안 정의

-

실제 프로젝트의 과정

-

엔드포인트 보안

-

제로 트러스트 (Zero Trust)

-

네트워크 보안

-

트러스트(Trust) 네트워크

-

언트러스트(UnTrust) 네트워크

-

DMZ

-

인터넷 시큐어 게이트웨이 (Internet Secure Gateway)

-

데이터 센터 시큐어 게이트웨이 (Data Center Secure Gateway)

-

네트워크 보안 정책 수립 분류

-

화이트리스트

-

블랙리스트

-

정탐, 오탑, 미탐 (탐지 에러 타입)

-

보안 솔루션의 종류

-

DDoS

-

DDoS 방어 장비

-

DDoS 공격 종류

-

방화벽

-

초기 방화벽 (Stateless 방화벽 / Packet Filter 방화벽)

-

현대 방화벽 (SPI 엔진)

-

IDS, IPS

-

IDS (Intrusion Detection System)

-

IPS (Intrusion Prevention System)

-

NGIPS

-

VPN

-

FireWall

-

네트워크에서의 ‘방화벽’

-

RNA

반응형

클라우드에서의 보안 (AWS)

IAM

- 사용자의 권한을 관리하는 시스템

- 사용자의 증명, 혹은 Group에 대한 권한을 부여함.

- 최소 권한 원칙 (Principle of Least Privilege)

- 보는 것이 필요할 경우, 나열 혹은 읽기 권한만 준다.

- viewOnlyAccess

VPC

네트워크 접근 제어

- 보안 그룹

- 인바운드 규칙 혹은 아웃바운드 규칙을 정한다.

- 인바운드는 필요한 서비스만 연다.

- 아웃바운드는 외부와의 연결이 필요한 인스턴스에만 적용한다.

- 포트와 IP 주소를 기준으로 트래픽 허용 혹은 거부

- 인바운드 규칙 혹은 아웃바운드 규칙을 정한다.

네트워크 ACL

- 서브넷 수준에서 트래픽을 필터링하는 정책 기반의 보안 구성 요소이다.

- VPC의 서브넷 간에 오가는 트래픽을 제어한다.

- (보안 그룹과 다르게 상태가 비저장 방식으로 작동하므로, 들어오는 트래픽과 나가는 트래픽을 독립적으로 제어해야 한다.)

네트워크 방화벽 (WAF & Shield)

- 더 정교한 수준에서 트래픽을 필터링하는 소프트웨어

- 보통 서버나 애플리케이션 수준에서 발생하는 트래픽을 모니터링하고 제어한다.

WAF

- 네트워크 방화벽의 일종

- VPC, 네트워크 앞단, 게이트웨이, 유저 쪽에 가장 가까운 & 서버 가장 앞단에 배치

- 애플리케이션 계층에 집중하는 특수한 방화벽이다.

- HTTP/HTTPS 요청을 필터링하여 애플리케이션 공격 차단

- ex) SQL 인젝션, XSS, CSRF 차단

Shield

- DDoS 공격에 대한 자동화된 탐지 및 방어 기능

- DDoS 공격은 시스템이나 네트워크에 과도한 트래픽을 보내서 서비스를 중단시키거나 네트워크 자원을 고갈시키는 악의적인 공격으로, 이를 방어하는 것이 필요하다.

Cloud Front

- AWS의 콘텐츠 전송 네트워크(CDN) 서비스

- 캐싱 서비스로만 아는데,

- 트래픽 절감을 통한 가용성이 증가하기 때문에, 보안성도 가지고 있다고 본다.

정보 보안

- 다양한 위협으로부터 보안을 보호하는 것

3대 보안 정의

- 기밀성(Confidentiality)

- 인가되지 않은 사용자가 정보를 보지 못하게 하는 모든 작업

- ex) 암호화 작업

- 무결성(Integrity)

- 정확하고 완전한 정보 유지에 필요한 모든 작업을 말함

- 정보를 고의로 훼손하거나 변경을 가했을 때, 잘못된 정보가 전달되거나 유지되지 못하게 하는 것

- MD5, SHA와 같은 해시 함수를 이용해서 변경 여부를 파악

- 가용성(Availability)

- 정보가 필요할 때, 접근을 허락하는 일련의 작업

- 보통 ‘막거나 통제하는 것’만을 보안으로 알고 있기 때문에 가용성을 신경을 못씀

- “온전히 상태를 유지하는 것”이 정보 보안

- 진정성, 책임성, 부인 방지, 신뢰성 유지 등

- 정보가 필요할 때, 접근을 허락하는 일련의 작업

실제 프로젝트의 과정

- 기획

- 구축

- 운영

- 단위 TEST

- 통합 TEST

- 퍼포먼스 TEST - 개발 최저 사양, 실질적인 스펙을 정한다.

- 트레픽을 쏴보고 견디는지, 보안 솔루션은 잘 되어 있는지

엔드포인트 보안

- 요즘 엔드포인트 보안이 매우 중요해졌다.

- 특히, 클라이언트 애플리케이션이 공격 대상이 되기 쉬운 환경이기 때문에, 엔드포인트 보안을 강화하는 것이 필수적

- 악성코드, 피싱 공격, 랜섬웨어 등 다양한 공격들이 클라이언트 단에서 발생할 수 있기 때문에, 이를 방어하는 보안 프로그램과 기술이 필요

제로 트러스트 (Zero Trust)

- 전통적인 "내부 네트워크는 신뢰할 수 있다"는 보안 모델을 버리고, 모든 요청을 신뢰하지 않는다는 원칙을 따르는 보안 모델

- 즉, 사용자가 네트워크 내에 있든 외부에 있든 항상 검증하고 권한을 부여하는 방식으로 보안을 강화하는 방법

네트워크 정보 보안

네트워크 보안

- 외부 공격에 맞서는 중요한 1차 방어선

- 외부 네트워크로부터 내부 네트워크를 보호하는것

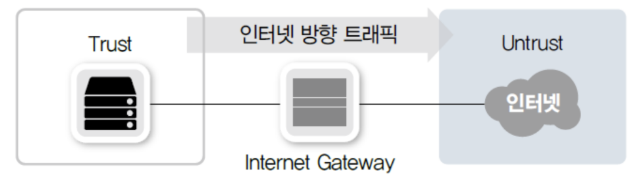

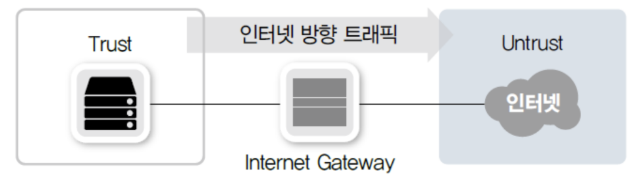

트러스트(Trust) 네트워크

- 외부로부터 보호받아야 할 네트워크

언트러스트(UnTrust) 네트워크

- 신뢰할 수 없는 외부 네트워크

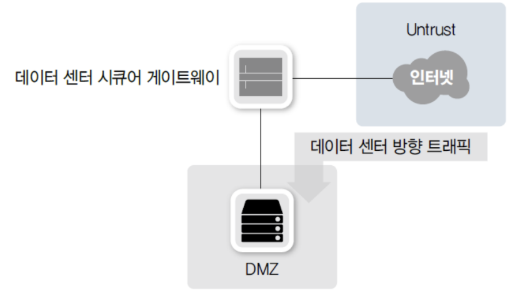

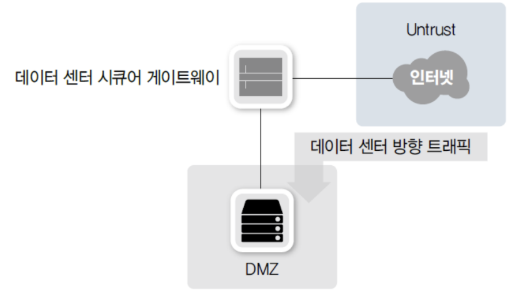

DMZ

- 한 단계 나아가 우리가 운영하는 내부 네트워크지만,

신뢰할 수 없는 외부 사용자에게 개방해야 하는 서비스 네트워크인 경우, DMZ 네트워크라고 부른다. - 일반적으로 인터넷에 공개되는 서비스를 이 네트워크에 배치한다.

- Public(로드 벨런싱만 놓고) - NAT Subnet(실제 서버) - Private(DBMS)

- Public → NAT Subnet : 포트포워딩

- NAT Subnet → Public : NAT

인터넷 시큐어 게이트웨이 (Internet Secure Gateway)

- Trust(or DMZ) → UnTrust 통신을 통제

- 인터넷으로 나가는 트래픽에 대해 웹 필터링, 애플리케이션 통제, 악성 코드 방어 등을 통해 보안을 제공

데이터 센터 시큐어 게이트웨이 (Data Center Secure Gateway)

- UnTrust → Trust(or DMZ)로의 통신을 통제

- 공격 관련 정보를 처리하고, 외부 공격을 차단하기 위해 더 강력한 성능을 요구

네트워크 보안 정책 수립 분류

화이트리스트

- 전체 Block & 일부 Allow

- 방어에 문제가 없다고 명확히 판단되는 통신만 허용

- 회사 내부에서 사용하는 방화벽

- 명확한 정책에 의해 필요한 서비스만 허용하는 화이트리스트 방식을 주로 사용

블랙리스트

- 전체 Allow & 일부 Block

- 공격이라고 명확히 판단되거나 문제가 발생한 IP 또는 패킷 리스트

- IPS나 안티바이러스와 같은 네트워크 장비에서 공격 DB에 따라 공격 / 악성 코드를 구분하여 방해한다.

- 공격을 당할 때 공격으로 탐지하지 못하거나, 공격이 아닌데도 드롭시킬 때 있음 → 매우 큰 문제

- 정교한 튜닝이 필요하다.

정탐, 오탑, 미탐 (탐지 에러 타입)

- 정탐 : 공격을 제대로 탐지

- 오탐 : 정상 상황을 공격으로 탐지

- 오탐을 줄이는 튜닝 작업이 필요하다

- DB 업데이트 전에 발생하는 제로 데이 공격 때 발생 가능

- 제로 데이 : 소프트웨어나 시스템의 보안 취약점이 공식적으로 알려지지 않았거나 해결책이 나오지 않았을 때 발생하는 악성 공격

- 미탐 : 공격을 탐지하지 못함

보안 솔루션

- 일반 기업이나 정부/공공기관 등에서 보안을 강화하기 위해 실제 사용하는 상용 소프트웨어 혹은 하드웨어 제품

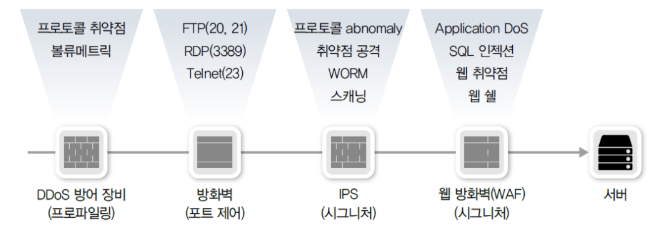

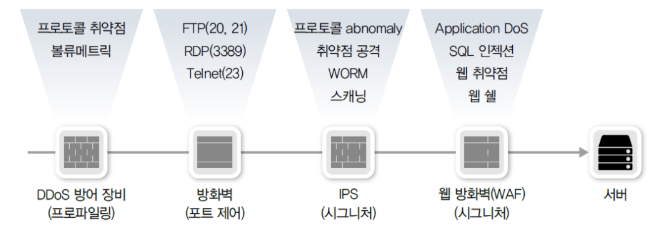

보안 솔루션의 종류

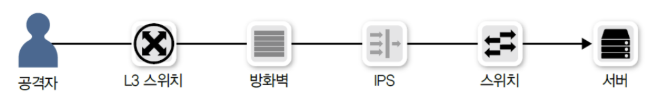

- DDOS - 방화벽 - IPS - WAF 형태와 같이 여러 단계로 공격을 막도록 장비를 배치

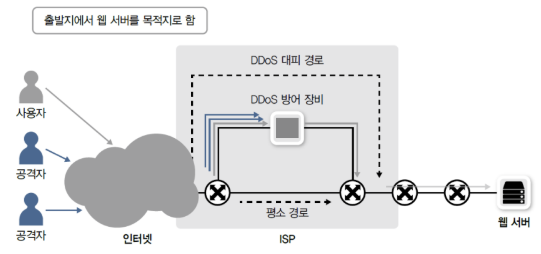

DDoS

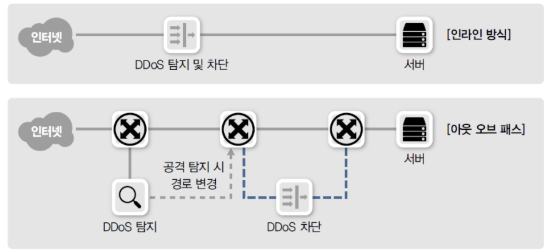

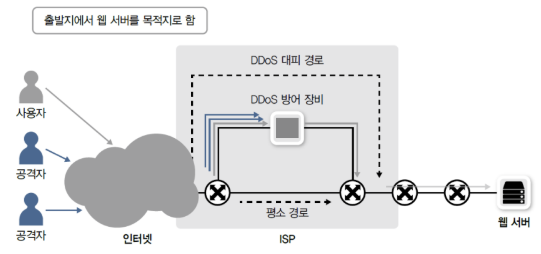

DDoS 방어 장비

- 프로파일링

- 평소 데이터 흐름 습득 [일반적인 대역폭, 세션량, 프로토콜별 사용량 등을 습득]

- 이와 다른 트래픽이 오면 알림과 차단을 수행

- 보안 데이터베이스 (IP 평판 데이터베이스) 공유

- DDoS 공격에 사용된 IP 기반 또는 공격 패턴을 공유해 방어

- 클라우드 서비스, 회선 사업자 방어 서비스, DDoS 방어 장비를 설치하여 방어한다.

- 회선 사업자와 방어 장비를 이원화하여 DDoS 공격을 대응.

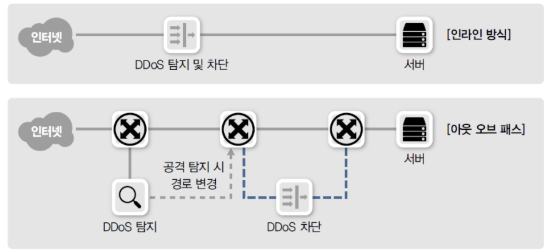

- DDoS는 대규모 공격이므로 탐지 장비와 방어 장비를 구분하여 사용.

- DDoS 공격 탐지 후 공격 수행 IP 리스트를 넘겨주면

방어 시스템은 인라인 방식 또는 아웃 오브 패스 방식으로 대응 - 인라인 : 탐지 후 즉시 차단, 네트워크 트래픽 경로에 직접 배치

- 아웃 오브 패스 : 네트워크 트래픽 경로에 직접 배치하지 않고, 별도의 경로에서 처리 (주로 패시브 모드로 동작)

- 공격에 동원된 IP는 찾기 쉽지만, C&C 서버(Command and Control 서버)는 추적이 어려움.

- DDoS 공격 탐지 후 공격 수행 IP 리스트를 넘겨주면

- 방어 위치: 데이터 센터 네트워크의 내부와 외부 경계에서 볼류메트릭 우선 방어

DDoS 공격 종류

- 볼류메트릭 공격: 대역폭을 꽉 채우는 공격 (NTP 증폭, DNS 증폭, UDP 플러드, TCP 플러드)

- 프로토콜 공격: 네트워크 장비의 자원을 고갈시키는 공격 (Syn 플러드, Ping of Death)

- 애플리케이션 공격: 애플리케이션 취약점을 악용한 정교한 공격 (HTTP 플러드, Slowloris, DNS 공격)

방화벽

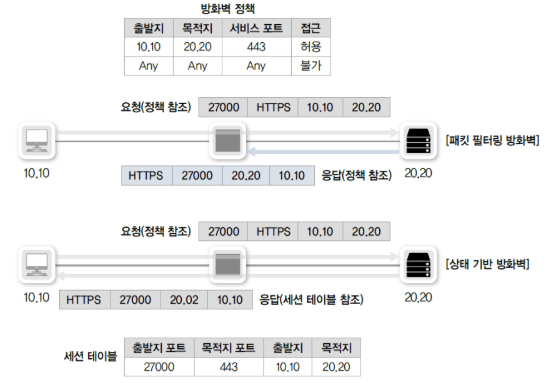

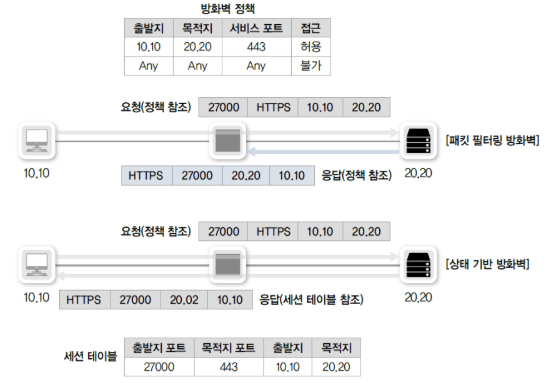

- 네트워크 4계층에서 동작하는 패킷 필터링 장비

- 3, 4계층 정보를 기반으로 방화벽 정책을 설정,

해당 정책과 매치되는 패킷을 허용(Allow, Permit)하거나 거부(Deny) - 방화벽은 일반적으로 DDoS 방어 장비 뒤에 놓여, 통합 보안을 제공한다.

초기 방화벽 (Stateless 방화벽 / Packet Filter 방화벽)

- 패킷을 방화벽 정책과 비교(5-튜플 조건)하여 필터링

- 5-튜플 조건 : (3, 4계층 헤더 중) Source IP, Destination IP, Protocol, Source Port, Destination Port

- 초기 방화벽의 문제

- 지정된 구간에서 간단한 정책을 정의할 때는 문제 X

- 인터넷 통신과 같이 불특정 다수 기반의 정책을 정의할 때 RuleSet이 복잡해지고

- 패킷 단위 필터링이므로 5-튜플 외의 3, 4계층 헤더를 변조하여 공격하면 방어가 어렵다.

현대 방화벽 (SPI 엔진)

- 세션 정보를 추적하고, 임의 포트의 트래픽을 허용

- 현재 우리가 부르는 방화벽은 세션 기반으로 동작하는 상태 기반 엔진을 모두 탑재하고 있음 (SPI)

- 세션 정보를 추적하고, 임의 포트의 트래픽을 허용

방화벽 동작 절차

- 패킷 들어오면 세션 상태 테이블 확인

- 조건에 맞는 세션 정보가 있으면 포워딩 테이블 확인

- 세션 정보가 없으면 방화벽 정책 확인 후 허용/차단

- 허용되면 세션 테이블에 기록, 포워딩 테이블 확인 후 적절한 인터페이스로 패킷 포워딩

- 조건에 맞지 않으면 패킷 폐기

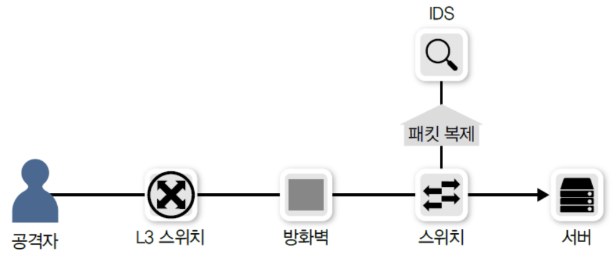

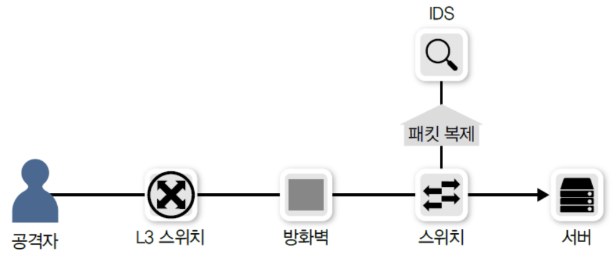

IDS, IPS

IDS (Intrusion Detection System)

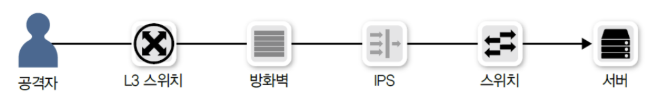

- 침입 탐지 시스템

- 트래픽을 복제해 검토하여 침입 여부를 판별한다.

- 해킹 시도를 탐지하는 목적 (방어 << 탐지)

IPS (Intrusion Prevention System)

- 침입 방지 시스템

- 공격이 발견되면 실시간으로 차단한다

- 인라인 상에 장비를 배치하여 바로 차단

- IPS 종류

- 호스트 기반 (HIPS)

- 개별 호스트에서 작동.

- 네트워크 기반 (NIPS)

- 네트워크를 통과하는 트래픽을 검사.

- 호스트 기반 (HIPS)

- 기본적으로 패턴 매칭을 사용한다.

- 프로토콜 어노말리, 프로파일 어노말리 방식도 사용한다.

- 패턴 매칭 : 기존 공격이나 취약점을 통해 공격 방식에 대한 데이터베이스(시그니처)를 습득해 그 패턴을 기반으로 방어하는 방식

- 블랙리스트 기반

- 시그니처를 최신화하여 유지

- 어노말리(Anomaly) 공격 방어: 비정상적인 행위(꼭 분명한 공격이 아니어도)를 감지하여 공격을 방어

- 화이트리스트 기반

- 프로파일 어노말리: 관리된 기준과 다른 행위를 공격으로 간주.

- 프로토콜 어노말리: 잘못된 프로토콜을 사용하는 패킷을 차단.

NGIPS

- 차세대 침입 방지 시스템

- 기존 IPS의 성능 문제를 해결

- IPS는 트래픽을 실시간으로 분석하고 차단하기 때문에 트래픽 처리 성능이 떨어진다.

- 고성능 프로세싱 기술

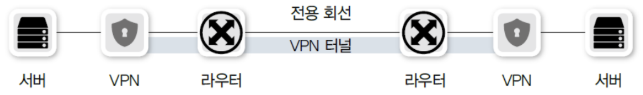

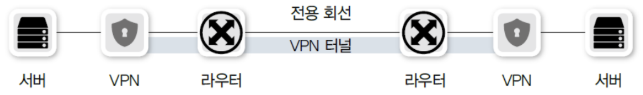

VPN

- WAN(예: 인터넷)에서 사설 네트워크처럼 안전하게 데이터를 전송할 수 있게 해주는 기술

- 물리적으로 놓지 않고 애플리케이션 단에서도 적용할 수 있다.

- 암호화와 터널링 기법을 사용하여 외부와 연결된 네트워크 사이에 보안된 연결을 제공

FireWall

네트워크에서의 ‘방화벽’

- 방화벽은 네트워크로 들어오고 나가는 모든 트래픽을 검사하고 통제

- 외부(망)로부터 발생하는 불법적이고 위협적인 행위로부터 내부(망)의 정보나 자원을 보호하기 위해 설치하는 장치

- 관련 지식

- Routing, NAT, ACL

- = RNA

RNA

- Routing: 라우터에서 패킷을 전달하기 위한 경로 설정

- NAT: 사설 IP주소를 가지고 외부에서 인식할 수 있는 공인 IP주소로 변경해서 통신

- ACL(Access Control List): 자원(내부망)에 대한 외부 트래픽의 접근 허용 여부를 제어하는 규칙

→ RNA를 올바르게 설정해야 ASA 기능이 제대로 동작한다.

반응형

반응형

클라우드에서의 보안 (AWS)

IAM

- 사용자의 권한을 관리하는 시스템

- 사용자의 증명, 혹은 Group에 대한 권한을 부여함.

- 최소 권한 원칙 (Principle of Least Privilege)

- 보는 것이 필요할 경우, 나열 혹은 읽기 권한만 준다.

- viewOnlyAccess

VPC

네트워크 접근 제어

- 보안 그룹

- 인바운드 규칙 혹은 아웃바운드 규칙을 정한다.

- 인바운드는 필요한 서비스만 연다.

- 아웃바운드는 외부와의 연결이 필요한 인스턴스에만 적용한다.

- 포트와 IP 주소를 기준으로 트래픽 허용 혹은 거부

- 인바운드 규칙 혹은 아웃바운드 규칙을 정한다.

네트워크 ACL

- 서브넷 수준에서 트래픽을 필터링하는 정책 기반의 보안 구성 요소이다.

- VPC의 서브넷 간에 오가는 트래픽을 제어한다.

- (보안 그룹과 다르게 상태가 비저장 방식으로 작동하므로, 들어오는 트래픽과 나가는 트래픽을 독립적으로 제어해야 한다.)

네트워크 방화벽 (WAF & Shield)

- 더 정교한 수준에서 트래픽을 필터링하는 소프트웨어

- 보통 서버나 애플리케이션 수준에서 발생하는 트래픽을 모니터링하고 제어한다.

WAF

- 네트워크 방화벽의 일종

- VPC, 네트워크 앞단, 게이트웨이, 유저 쪽에 가장 가까운 & 서버 가장 앞단에 배치

- 애플리케이션 계층에 집중하는 특수한 방화벽이다.

- HTTP/HTTPS 요청을 필터링하여 애플리케이션 공격 차단

- ex) SQL 인젝션, XSS, CSRF 차단

Shield

- DDoS 공격에 대한 자동화된 탐지 및 방어 기능

- DDoS 공격은 시스템이나 네트워크에 과도한 트래픽을 보내서 서비스를 중단시키거나 네트워크 자원을 고갈시키는 악의적인 공격으로, 이를 방어하는 것이 필요하다.

Cloud Front

- AWS의 콘텐츠 전송 네트워크(CDN) 서비스

- 캐싱 서비스로만 아는데,

- 트래픽 절감을 통한 가용성이 증가하기 때문에, 보안성도 가지고 있다고 본다.

정보 보안

- 다양한 위협으로부터 보안을 보호하는 것

3대 보안 정의

- 기밀성(Confidentiality)

- 인가되지 않은 사용자가 정보를 보지 못하게 하는 모든 작업

- ex) 암호화 작업

- 무결성(Integrity)

- 정확하고 완전한 정보 유지에 필요한 모든 작업을 말함

- 정보를 고의로 훼손하거나 변경을 가했을 때, 잘못된 정보가 전달되거나 유지되지 못하게 하는 것

- MD5, SHA와 같은 해시 함수를 이용해서 변경 여부를 파악

- 가용성(Availability)

- 정보가 필요할 때, 접근을 허락하는 일련의 작업

- 보통 ‘막거나 통제하는 것’만을 보안으로 알고 있기 때문에 가용성을 신경을 못씀

- “온전히 상태를 유지하는 것”이 정보 보안

- 진정성, 책임성, 부인 방지, 신뢰성 유지 등

- 정보가 필요할 때, 접근을 허락하는 일련의 작업

실제 프로젝트의 과정

- 기획

- 구축

- 운영

- 단위 TEST

- 통합 TEST

- 퍼포먼스 TEST - 개발 최저 사양, 실질적인 스펙을 정한다.

- 트레픽을 쏴보고 견디는지, 보안 솔루션은 잘 되어 있는지

엔드포인트 보안

- 요즘 엔드포인트 보안이 매우 중요해졌다.

- 특히, 클라이언트 애플리케이션이 공격 대상이 되기 쉬운 환경이기 때문에, 엔드포인트 보안을 강화하는 것이 필수적

- 악성코드, 피싱 공격, 랜섬웨어 등 다양한 공격들이 클라이언트 단에서 발생할 수 있기 때문에, 이를 방어하는 보안 프로그램과 기술이 필요

제로 트러스트 (Zero Trust)

- 전통적인 "내부 네트워크는 신뢰할 수 있다"는 보안 모델을 버리고, 모든 요청을 신뢰하지 않는다는 원칙을 따르는 보안 모델

- 즉, 사용자가 네트워크 내에 있든 외부에 있든 항상 검증하고 권한을 부여하는 방식으로 보안을 강화하는 방법

네트워크 정보 보안

네트워크 보안

- 외부 공격에 맞서는 중요한 1차 방어선

- 외부 네트워크로부터 내부 네트워크를 보호하는것

트러스트(Trust) 네트워크

- 외부로부터 보호받아야 할 네트워크

언트러스트(UnTrust) 네트워크

- 신뢰할 수 없는 외부 네트워크

DMZ

- 한 단계 나아가 우리가 운영하는 내부 네트워크지만,

신뢰할 수 없는 외부 사용자에게 개방해야 하는 서비스 네트워크인 경우, DMZ 네트워크라고 부른다. - 일반적으로 인터넷에 공개되는 서비스를 이 네트워크에 배치한다.

- Public(로드 벨런싱만 놓고) - NAT Subnet(실제 서버) - Private(DBMS)

- Public → NAT Subnet : 포트포워딩

- NAT Subnet → Public : NAT

인터넷 시큐어 게이트웨이 (Internet Secure Gateway)

- Trust(or DMZ) → UnTrust 통신을 통제

- 인터넷으로 나가는 트래픽에 대해 웹 필터링, 애플리케이션 통제, 악성 코드 방어 등을 통해 보안을 제공

데이터 센터 시큐어 게이트웨이 (Data Center Secure Gateway)

- UnTrust → Trust(or DMZ)로의 통신을 통제

- 공격 관련 정보를 처리하고, 외부 공격을 차단하기 위해 더 강력한 성능을 요구

네트워크 보안 정책 수립 분류

화이트리스트

- 전체 Block & 일부 Allow

- 방어에 문제가 없다고 명확히 판단되는 통신만 허용

- 회사 내부에서 사용하는 방화벽

- 명확한 정책에 의해 필요한 서비스만 허용하는 화이트리스트 방식을 주로 사용

블랙리스트

- 전체 Allow & 일부 Block

- 공격이라고 명확히 판단되거나 문제가 발생한 IP 또는 패킷 리스트

- IPS나 안티바이러스와 같은 네트워크 장비에서 공격 DB에 따라 공격 / 악성 코드를 구분하여 방해한다.

- 공격을 당할 때 공격으로 탐지하지 못하거나, 공격이 아닌데도 드롭시킬 때 있음 → 매우 큰 문제

- 정교한 튜닝이 필요하다.

정탐, 오탑, 미탐 (탐지 에러 타입)

- 정탐 : 공격을 제대로 탐지

- 오탐 : 정상 상황을 공격으로 탐지

- 오탐을 줄이는 튜닝 작업이 필요하다

- DB 업데이트 전에 발생하는 제로 데이 공격 때 발생 가능

- 제로 데이 : 소프트웨어나 시스템의 보안 취약점이 공식적으로 알려지지 않았거나 해결책이 나오지 않았을 때 발생하는 악성 공격

- 미탐 : 공격을 탐지하지 못함

보안 솔루션

- 일반 기업이나 정부/공공기관 등에서 보안을 강화하기 위해 실제 사용하는 상용 소프트웨어 혹은 하드웨어 제품

보안 솔루션의 종류

- DDOS - 방화벽 - IPS - WAF 형태와 같이 여러 단계로 공격을 막도록 장비를 배치

DDoS

DDoS 방어 장비

- 프로파일링

- 평소 데이터 흐름 습득 [일반적인 대역폭, 세션량, 프로토콜별 사용량 등을 습득]

- 이와 다른 트래픽이 오면 알림과 차단을 수행

- 보안 데이터베이스 (IP 평판 데이터베이스) 공유

- DDoS 공격에 사용된 IP 기반 또는 공격 패턴을 공유해 방어

- 클라우드 서비스, 회선 사업자 방어 서비스, DDoS 방어 장비를 설치하여 방어한다.

- 회선 사업자와 방어 장비를 이원화하여 DDoS 공격을 대응.

- DDoS는 대규모 공격이므로 탐지 장비와 방어 장비를 구분하여 사용.

- DDoS 공격 탐지 후 공격 수행 IP 리스트를 넘겨주면

방어 시스템은 인라인 방식 또는 아웃 오브 패스 방식으로 대응 - 인라인 : 탐지 후 즉시 차단, 네트워크 트래픽 경로에 직접 배치

- 아웃 오브 패스 : 네트워크 트래픽 경로에 직접 배치하지 않고, 별도의 경로에서 처리 (주로 패시브 모드로 동작)

- 공격에 동원된 IP는 찾기 쉽지만, C&C 서버(Command and Control 서버)는 추적이 어려움.

- DDoS 공격 탐지 후 공격 수행 IP 리스트를 넘겨주면

- 방어 위치: 데이터 센터 네트워크의 내부와 외부 경계에서 볼류메트릭 우선 방어

DDoS 공격 종류

- 볼류메트릭 공격: 대역폭을 꽉 채우는 공격 (NTP 증폭, DNS 증폭, UDP 플러드, TCP 플러드)

- 프로토콜 공격: 네트워크 장비의 자원을 고갈시키는 공격 (Syn 플러드, Ping of Death)

- 애플리케이션 공격: 애플리케이션 취약점을 악용한 정교한 공격 (HTTP 플러드, Slowloris, DNS 공격)

방화벽

- 네트워크 4계층에서 동작하는 패킷 필터링 장비

- 3, 4계층 정보를 기반으로 방화벽 정책을 설정,

해당 정책과 매치되는 패킷을 허용(Allow, Permit)하거나 거부(Deny) - 방화벽은 일반적으로 DDoS 방어 장비 뒤에 놓여, 통합 보안을 제공한다.

초기 방화벽 (Stateless 방화벽 / Packet Filter 방화벽)

- 패킷을 방화벽 정책과 비교(5-튜플 조건)하여 필터링

- 5-튜플 조건 : (3, 4계층 헤더 중) Source IP, Destination IP, Protocol, Source Port, Destination Port

- 초기 방화벽의 문제

- 지정된 구간에서 간단한 정책을 정의할 때는 문제 X

- 인터넷 통신과 같이 불특정 다수 기반의 정책을 정의할 때 RuleSet이 복잡해지고

- 패킷 단위 필터링이므로 5-튜플 외의 3, 4계층 헤더를 변조하여 공격하면 방어가 어렵다.

현대 방화벽 (SPI 엔진)

- 세션 정보를 추적하고, 임의 포트의 트래픽을 허용

- 현재 우리가 부르는 방화벽은 세션 기반으로 동작하는 상태 기반 엔진을 모두 탑재하고 있음 (SPI)

- 세션 정보를 추적하고, 임의 포트의 트래픽을 허용

방화벽 동작 절차

- 패킷 들어오면 세션 상태 테이블 확인

- 조건에 맞는 세션 정보가 있으면 포워딩 테이블 확인

- 세션 정보가 없으면 방화벽 정책 확인 후 허용/차단

- 허용되면 세션 테이블에 기록, 포워딩 테이블 확인 후 적절한 인터페이스로 패킷 포워딩

- 조건에 맞지 않으면 패킷 폐기

IDS, IPS

IDS (Intrusion Detection System)

- 침입 탐지 시스템

- 트래픽을 복제해 검토하여 침입 여부를 판별한다.

- 해킹 시도를 탐지하는 목적 (방어 << 탐지)

IPS (Intrusion Prevention System)

- 침입 방지 시스템

- 공격이 발견되면 실시간으로 차단한다

- 인라인 상에 장비를 배치하여 바로 차단

- IPS 종류

- 호스트 기반 (HIPS)

- 개별 호스트에서 작동.

- 네트워크 기반 (NIPS)

- 네트워크를 통과하는 트래픽을 검사.

- 호스트 기반 (HIPS)

- 기본적으로 패턴 매칭을 사용한다.

- 프로토콜 어노말리, 프로파일 어노말리 방식도 사용한다.

- 패턴 매칭 : 기존 공격이나 취약점을 통해 공격 방식에 대한 데이터베이스(시그니처)를 습득해 그 패턴을 기반으로 방어하는 방식

- 블랙리스트 기반

- 시그니처를 최신화하여 유지

- 어노말리(Anomaly) 공격 방어: 비정상적인 행위(꼭 분명한 공격이 아니어도)를 감지하여 공격을 방어

- 화이트리스트 기반

- 프로파일 어노말리: 관리된 기준과 다른 행위를 공격으로 간주.

- 프로토콜 어노말리: 잘못된 프로토콜을 사용하는 패킷을 차단.

NGIPS

- 차세대 침입 방지 시스템

- 기존 IPS의 성능 문제를 해결

- IPS는 트래픽을 실시간으로 분석하고 차단하기 때문에 트래픽 처리 성능이 떨어진다.

- 고성능 프로세싱 기술

VPN

- WAN(예: 인터넷)에서 사설 네트워크처럼 안전하게 데이터를 전송할 수 있게 해주는 기술

- 물리적으로 놓지 않고 애플리케이션 단에서도 적용할 수 있다.

- 암호화와 터널링 기법을 사용하여 외부와 연결된 네트워크 사이에 보안된 연결을 제공

FireWall

네트워크에서의 ‘방화벽’

- 방화벽은 네트워크로 들어오고 나가는 모든 트래픽을 검사하고 통제

- 외부(망)로부터 발생하는 불법적이고 위협적인 행위로부터 내부(망)의 정보나 자원을 보호하기 위해 설치하는 장치

- 관련 지식

- Routing, NAT, ACL

- = RNA

RNA

- Routing: 라우터에서 패킷을 전달하기 위한 경로 설정

- NAT: 사설 IP주소를 가지고 외부에서 인식할 수 있는 공인 IP주소로 변경해서 통신

- ACL(Access Control List): 자원(내부망)에 대한 외부 트래픽의 접근 허용 여부를 제어하는 규칙

→ RNA를 올바르게 설정해야 ASA 기능이 제대로 동작한다.

반응형